Kā Ziemeļkorejas hakeri uzlauza biržas Bybit aizsardzību un nozaga monētas

Digitālo aktīvu nozarē jauns apspriežams temats – biržas Bybit uzlaušana, kas ir kļuvis par lielāko hakeru uzbrukumu centralizētai biržai visā kripto vēsturē.

Kā tika uzlauzta kriptovalūtu birža Bybit?

“No aukstā ETH maciņa ar daudzparakstu sistēmu tika veikta transakcija uz mūsu karsto maciņu, aptuveni pirms stundas. Šķiet, ka transakcija tika maskēta: visi redzēja pareizo adresi un URL bija no Safe. Tomēr tika izmainīta mūsu aukstā maciņa viedā līguma darbība. Rezultātā – hakeris ieguva kontroli pār šo maciņu un nosūtīja visas ETH monētas uz nezināmu adresi.”

“Lūdzu, esiet mierīgi – visi pārējie aukstie maciņi ir drošībā. Monētu izņemšanas funkcija darbojas normālā režīmā.”

Milzīgie zaudējumi un Ziemeļkorejas saistība

Lai arī uzbrukums tika veikts tikai vienam maciņam, zaudējumi sasniedza 1,4 miljardu ASV dolāru vērtību (nozagti tika ETH un ar to saistītajie tokeni – stETH, cmETH, mETH). Uzbrukumu organizēja Ziemeļkorejas hakeru grupa Lazarus, ko, iespējams, finansē valsts. Tas izskaidro sarežģīto uzbrukuma metodi – hakeri iekļuva aukstajā krātuvē, kur glabājās ievērojama daļa no lietotāju līdzekļiem.

Daudzparakstu sistēmas ievainojamība

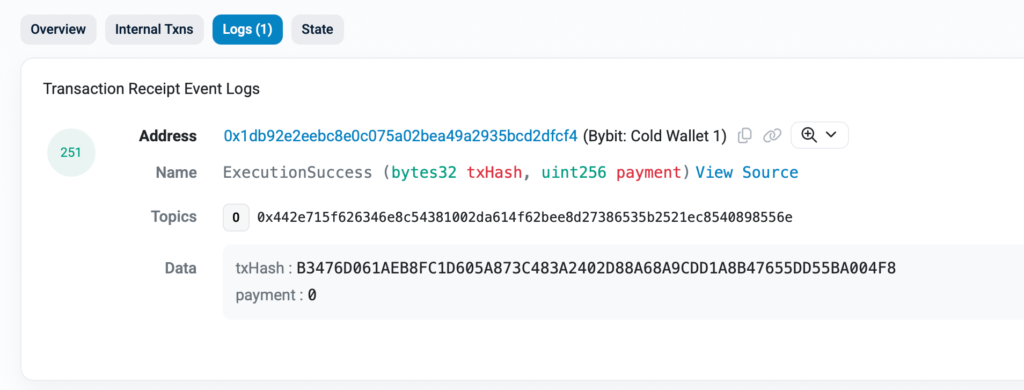

Bybit komanda pēc uzbrukuma atzīmēja, ka aizdomas radās transakcijas laikā no daudzparakstu maciņa (multisig wallet). Šādi maciņi prasa vairākus parakstus, taču hakeriem izdevās apiet šo aizsardzību. Mediju platforma The Block citēja uzņēmuma paziņojumu:

“Diemžēl transakcija tika modificēta sarežģīta uzbrukuma rezultātā, kas mainīja viedā līguma loģiku un maskēja parakstu interfeisu. Tādējādi vairāk nekā 400 000 ETH tika nosūtīti uz nezināmu adresi.”

Atļauju jaucējfunkcija, kas ļāva hakeriem uzlauzt Bybit maciņu

Hakeri pēc uzbrukuma sadalīja nozagtos līdzekļus starp trim galvenajām adresēm, pēc tam izmantojot simtiem papildu adrešu. Daudzi tokeni vēlāk tika konvertēti uz ETH, izmantojot decentralizētas biržas.

Drošības plaisas un iespējamie scenāriji

Bybit izmeklē iespējamo Safe{Wallet} ievainojamību – daudzparakstu sistēmu, ko izmanto daudzas kriptobiržas. Safe pārstāvji noliedza, ka viņu platforma būtu kompromitēta, bet atzīmēja:

“Mēs atspējojām dažas funkcijas drošības nolūkos. Oficiālais Safe interfeiss nav cietis.”

Drošības eksperti, tostarp MetaMask pārstāvis Teilors Monahans, uzsvēra iespēju, ka hakeri inficēja Bybit darbinieku ierīces, lai viltotu Safe interfeisus. Anonīmais Ethereum drošības eksperts Odisejs (no projekta Phalanx) piebilst:

“Visticamāk, hakeri uzrādīja darbiniekiem viltotu transakcijas logu. Tā kā aparatūras maciņi (piem., Ledger) parāda tikai paraksta hash, nevis pašu darbību, darbinieki neapzinājās, ka apstiprina naudas izvadi.”

Reakcijas un nākotnes izaicinājumi

- Bybit plāno kompensēt zaudējumus, izmantojot partneru kredītus.

- Bijušais BitMEX direktors Artūrs Heiss ierosināja Ethereum tīklam atsaukt transakcijas, atsaucoties uz 2016. gada DAO haka precedentu. Viņš argumentē:

“Ja kopiena 2016. gadā atcēla ‘nemainīgo’ bloķķēdi, kāpēc nevar to darīt atkal, lai glābtu 1,4 miljardus?”

Bybit hakeri pēc vakardienas biržas uzlaušanas ieguva 0,42% no kopējā Ethereum piedāvājuma

Ko māca šis incidents?

- Infekcijas risks: Ierīces ar interneta pieslēgumu, ko izmanto parakstīšanai, ir ievainojamas.

- Aklās parakstīšanās briesmas: Aparatūras maciņi bez transakcijas detaļu parādīšanas palīdz hakeriem maskēt krāpnieciskas darbības.

- Ziemeļkorejas hakeru draudi: Tādas hakeru grupas kā Lazarus izmanto valsts atbalstītas metodes, kas pārsniedz privātu uzņēmumu spējas.

Secinājums: Bybit uzlaušana parāda, ka pat lielākajiem kripto spēlētājiem jāinvestē daudz lielāki resursi drošībā. Kriptoindustrijai būs atkal jāadaptējas, lai nepieļautu līdzīgus incidentus nākotnē.